Morris-worm

In 1988 infecteerde de Morris-worm - één van de eerste computervirussen - naar schatting 6000 computers, zo’n 10 procent van het totale aantal. Het virus verwijderen op een computer koste enkele dagen en de schrik zat er goed in. Dat jaar werd het eerste Computer Emergency Response Team (CERT) in Amerika opgericht en even later volgde CERT-NL, inmiddels SURFcert. Met als doel: het beschermen van het netwerk, reageren én anticiperen op beveilinginsincidenten.

24 uur per dag

SURFcert bestaat uit een team van 10 man die 24-uursdiensten draaien. Dat betekent dat er altijd iemand bereikbaar is bij beveiligheidsincidenten. Bijvoorbeeld als een computer gecompromitteerd is en wordt misbruikt voor het versturen van spam, of bij grootschalige beveiligingsincidenten, waarbij zelfs een gehele instelling betrokken kan zijn. Zoals bij de hack bij de Universiteit van Maastricht waarbij SURFcert op kerstavond in actie kwam.

DDoS

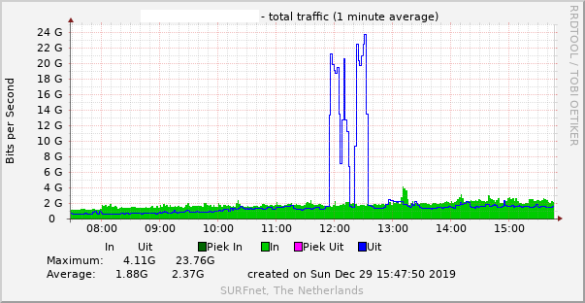

Gaat de telefoon bij SURFcert, dan kan het om een universiteit, hogeschool of mbo gaan die problemen heeft met inernet. Er is bijvoorbeeld verdacht verkeer of een plotselingen piek in netwerkverkeer gesignaleerd: een distributed-denial-of-service (DDoS)-aanval. Bij DDoS-aanvallen worden systemen, online diensten en/of de infrastructuur aangevallen door deze te overladen met netwerkverkeer. Daardoor is een netwerk mogelijk niet meer bereikbaar. DDoS-aanvallen kunnen gericht zijn op een specifiek onderdeel, bijvoorbeeld een database die gebruikt wordt bij een online dienst, of op de netwerkverbinding zelf.

1000 aanvallen

Ook instellingen zijn hiervan het doelwit; uit ervaring blijkt zelfs dat rondom de examenperiode een piek in het aantal DDoS-aanvallen te zien is! Volgens het NBIP, een samenwerkingsverband van internetproviders, blijven de aantallen stijgen: nu rond de 1000 aanvallen per jaar, ongeveer 3 per dag. Naast het aantal aanvallen groeit ook de maximale grootte van aanvallen en de duur van de aanvallen. Van vijf minuten tot zelfs vier uur (cijfers NBIP, eerste helft 2019). Een DDoS-aanval initiëren is dan ook eenvoudig voor de kenner; ze zijn op internet te koop voor enkele tientjes. Instellingen kunnen zelf niet veel doen aan de DDoS-aanval: het verkeer moet immers afgevangen woorden vóór het hun netwerk bereikt. Daarbij komt SURFcert in beeld.

Wasmachine

SURFcert heeft tools om het netwerkverkeer te monitoren. Deze geven een alarm af bij een afwijking of verdacht patroon. In het SURFnet Netwerkdashboard kunnen we kijken of de afwijking of het verdachte patroon een impact had voor de instelling. Zo ja, dan proberen we contact te leggen om te vragen of er actie moet worden ondernomen. Vervolgens kan SURFcert het ‘goede’ en ‘slechte’ verkeer scheiden via de wasmachine. Daarvoor leidt SURFcert het netwerkverkeer tijdelijk via de wasmachine om en filtert zo het kwaadaardige verkeer uit. Daardoor wordt een aanval snel gestopt of verminderd en blijft het netwerk beschikbaar voor de gebruikers van het instellingsnetwerk.

Netwerkfilter

De wasmachine wordt ingezet als er al sprake is van een aanval. SURFcert heeft echter ook een preventief filter, dat veelvoorkomende aanvallen bij voorbaat neutraliseert. Het filter houdt verdacht verkeer tegen door protocollen die veel bij DDoS-aanvallen gebruikt worden te monitoren, en de hoeveelheid verkeer te begrenzen. In de praktijk merken we eigenlijk nooit nadelige effecten en we adviseren dan ook elke instelling om dit (gratis) filter op hun aansluiting te laten plaatsen.

Monitoren en bijblijven

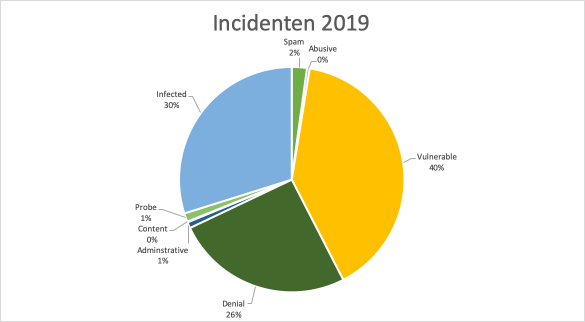

Goede security blijft een kwestie van continu monitoren en bijblijven. Bijvoorbeeld door aanvallen, bedreigingen, kwetsbaarheden en (grote hoeveelheden) cyberdreigingsinformatie te analyseren en in context te plaatsen, zoals gebeurt bij threat intelligence. Ook daar kan SURFcert bij assisteren. Daarnaast voert SURFcert op eigen initiatief onderzoek uit: de Proactieve Analyse Naar Geavanceerde Aanvallen (PANGA). Bijvoorbeeld bij de hack door Iraniërs, waarbij drie Nederlandse universiteiten en een hbo-instelling doelwit waren. Zowel consultancybedrijf PwC als SURFcert deden hier onderzoek naar. Door aanvallen te onderzoeken, doet SURFcert kennis op om de volgende keer wellicht patronen te herkennen en proactief te kunnen reageren.

Awareness: zelf doen!

Cybersecurity blijft mensenwerk en stap één is en blijft dan ook awareness; de bewustwording dat cybersecurity belangrijk is. Dat er beter niet geklikt kan worden op een link in een mail. Dat het updaten van inviduele computers essentieel is bij de beveiliging van een netwerk. En een firewall de juiste instellingen moet hebben en geactualiseerd moet worden. Zo kunnen bijvoorbeeld agressieve scans van het netwerk tegengehouden worden. Andere tips zijn: zorgen voor goede back-ups, voor tweefactoridentificatie (een wachtwoord én een sms voor het inloggen bijvoorbeeld) en het segmenteren van netwerken. SURF heeft een eigen awarenessprogramma Cybersave Yourself om medewerkers en studenten bewust te maken van internetgevaren. Ook adviseert SURFcert er graag over. Ons hogere doel is immers: zorgen dat het netwerk schoon is en een mooiere plek om te verblijven.

Een incident melden of advies vragen?

Neem contact op met SURFcert.

Volgende blog

In het volgende blog gaan we dieper in op SURFsecureID en tweefactorauthenticatie.

0 Praat mee