Het Domain Name System (DNS) is een fundamentele dienst binnen organisaties die netwerken hebben. Een dergelijke dienst draait op zogenaamde DNS resolvers en verzorgt de vertaling tussen domeinnamen en IP-adressen. Het DNS protocol voldoet aan de kenmerken van amplification, wat betekent dat het kan worden misbruikt om DDoS aanvallen uit te voeren. Er zijn veel verschillende soorten queries en records binnen DNS. Door middel van een ANY query kunnen bij een DNS resolver alle records worden opgevraagd die bij een domein horen. De grootte van het bericht dat de query bevat is klein. De grootte van het antwoord dat de DNS resolver terugstuurt is vaak vele malen groter.

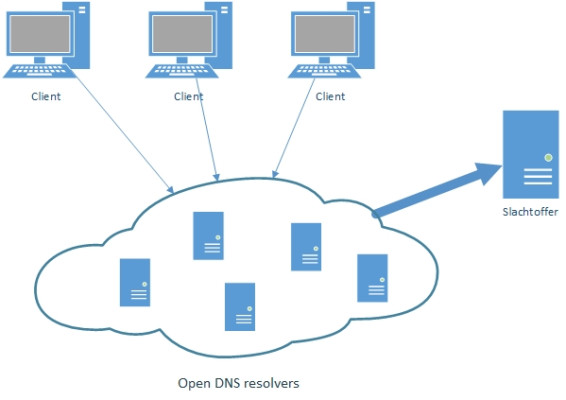

Voor DDoS aanvallen waar amplification bij gepaard is worden vaak open DNS resolvers gebruikt. Standaard is een DNS resolver open. Dat betekent dat deze queries accepteert vanaf elk IP-adres op het internet. Binnen een organisatie is de gewenste situatie dusdanig dat DNS resolvers slechts vanaf selecte reeksen IP-adressen queries accepteren. Veel DNS resolvers op het internet zijn echter nog open. Deze zijn kwetsbaar voor misbruik voor een DDoS aanval.

Wanneer een grote hoeveelheid computers ANY queries met een gespoofed IP-adres sturen naar een serie open DNS resolvers, ontstaat er een grote hoeveelheid netwerkverkeer dat is gericht op een systeem dat hier niet om heeft gevraagd. Deze manier van DDoS is erg efficiënt, omdat er door middel van een kleine hoeveelheid data een grote hoeveelheid data kan worden gegenereerd. Volgens dit blog heeft CloudFlare aanvallen tot 300 gigabit per seconde waargenomen. De meeste internetverbindingen van klanten van SURFnet hebben een bandbreedte van 1 tot 10 gigabit per seconde. Dat betekent dat een aanval van een dusdanige grootte een willekeurige internetverbinding gemakkelijk kan verzadigen.

Een aanval simuleren

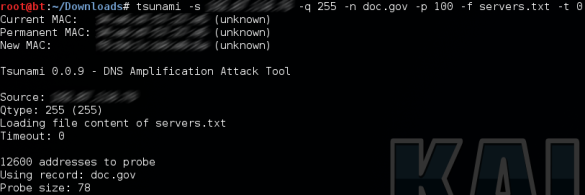

Wanneer een DNS resolver een query ontvangt zal deze hier een antwoord op terugsturen. De grootte van dit antwoord is een indicator voor de mate van kwetsbaarheid van de DNS resolver. De grootte van een antwoord kan per type DNS resolver verschillen. Door middel van de tool Tsunami kan een DNS amplification aanval worden gesimuleerd. De tool is ook handig om te testen in hoeverre een DNS resolver kwetsbaar is voor een dergelijke aanval. Tsunami kan worden geïnstalleerd op een systeem met Kali Linux.

De afbeelding hierboven geeft het commando weer dat is gebruikt om de kwetsbaarheid van een aantal open DNS resolvers binnen SURFnet te testen. Het bestand servers.txt bevat een lijst van deze resolvers. De domeinnaam doc.gov geeft een antwoord van aanzienlijke grootte. Daarom is deze domeinnaam gebruikt de tests uit te voeren. Er zijn verschillende statistieken beschikbaar over welke domeinnamen er tijdens aanvallen veel gebruikt zijn of welke tijdens soortgelijke testen naar boven kwamen. Statistieken van een DNS honeypot van NoThink zijn hier een voorbeeld van. Het type van de query is 255. Dit stelt een query van het type ANY voor. Wanneer Tsunami wordt geconfigureerd om het antwoord van de geteste DNS resolvers naar zichzelf te laten sturen kan de amplificatiefactor van het antwoord worden bepaald.

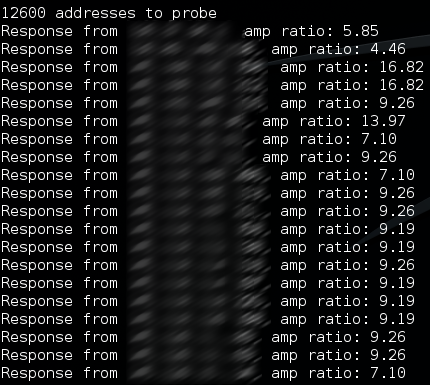

De amplificatiefactor van het antwoord verschilt per DNS resolver. Dat betekent dat een DNS resolver schadelijker kan zijn dan een andere. De grootte van het antwoord hangt af van het aantal records dat aan een domeinnaam is gekoppeld. De gemeten grootte lag tussen de 512 en 8000 bytes, afhankelijk van de DNS resolver waar het antwoord vandaan kwam. Wanneer één client deze antwoorden opvraagt zal dit geen last veroorzaken. Wanneer dit echter met duizenden clients tegelijk wordt gedaan is het waarschijnlijk dat dit wel last zal veroorzaken.

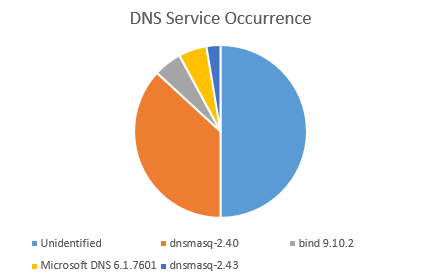

Zoals in de afbeelding hierboven te zien is, lopen de voor DNS gebruikte softwareapplicaties uiteen. Van de resolvers waarop de software kon worden geïdentificeerd draaien de meeste dnsmasq. Dit is een lichtgewicht DNS applicatie voor kleine lokale netwerken. Deze software wordt veelal gebruikt op embedded apparatuur die op een netwerk aangesloten kan worden. Een voorbeeld hiervan zijn routers voor consumenten. Het lijkt erop dat deze software minder mogelijkheden heeft tot toegangsrestrictie. Aan de andere kant is het mogelijk dat beheerders van deze apparatuur controle en configuratie over het hoofd zien.

Conclusie

DNS is een fundamentele dienst die gemakkelijk kan worden misbruikt voor het uitvoeren van DDoS aanvallen. De gemiddelde amplificatiefactor van de geteste servers is ongeveer 8.5. Dat houdt in dat er met 1 mbit/s netwerkverkeer vanaf een willekeurige computer 8.5 mbit/s aan netwerkverkeer per DNS resolver kan worden gegenereerd. Wanneer dit door middel van de 126 binnen SURFnet geteste open DNS resolvers gebeurt en het netwerkverkeer op uw organisatie is gericht kan het voor u overlast veroorzaken. Controleer DNS resolvers binnen uw organisatie en zorg ervoor dat er toegangsrestrictie wordt toegepast waar nodig. SURFnet biedt via www.openresolver.nl een hulpmiddel aan om te testen of een DNS resolver binnen uw organisatie open is. Wanneer u denkt hinder te ondervinden van een aanval of wanneer er een DNS resolver binnen uw organisatie wordt misbruikt, kunt u contact opnemen met SURFcert. SURFnet kan vervolgens maatregelen nemen om de gevolgen van DNS amplification aanvallen te beperken voor uw organisatie. Voor meer details is er een paper beschikbaar over DNSSEC and Its Potential for DDoS Attacks.

0 Praat mee