Rosanne Pouw

Ik ben Product Manager van Cybersave Yourself, de awareness toolkit voor… Meer over Rosanne Pouw

Sinds 2014 publiceert Verizon elk jaar een Data Breach Investigation Report (VZ-DBIR). Deze rapportage geeft inzicht in security incidenten en datalekken wereldwijd. De rapportage heeft voor deze editie 30,458 security incidenten onderzocht, waarvan er 10,626 bevestigd werden als datalek. Deze rapportage bevat interessante gegevens om (onder andere) je awareness programma op te baseren. In dit bericht vind je opvallende resultaten en relevante cijfers voor de sector Onderwijs & Onderzoek.

Het rapport van dit jaar is gebaseerd op 30.458 echte cybersecurity incidenten, waarvan 10.626 bevestigd zijn als datalek. Dit is een record voor het aantal incidenten ten opzichte van voorgaande jaren. VZ- DBIR definieert een inbreuk als een soort incident waarbij gegevens gecompromitteerd zijn en baseert het rapport op gecombineerde databases van meer dan dertig partners wereldwijd.

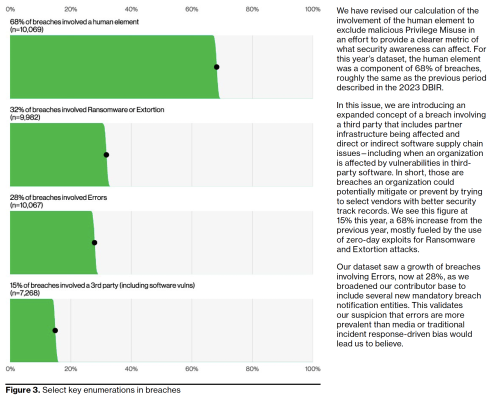

Net als in het verleden vormen mensen het grootste risico: bij 68% van alle inbreuken zijn mensen betrokken. Dit is een lager percentagedan vorig jaar (74%). De reden voor dit verschil is dat het DBIR-team van VZ de insider threat (wat zij Privileged Misuse noemen) niet langer meerekent in de statistieken. De reden is dat je heel anders omgaat met kwaadwillende insiders (Insider Threat programma) in verhouding tot hoe je werknemers beveiligt (Security Awareness programma) die actief het doelwit zijn, zoals bij phishing-aanvallen of werknemers die gewoon een fout hebben gemaakt.

Het maken van fouten door mensen (human error) is dramatisch toegenomen als primaire oorzaak van inbreuken, nu 28%. Voorbeelden hiervan zijn mensen die de verkeerde persoon e-mailen met gevoelige gegevens door auto-complete in e-mail of IT-admins die per ongeluk gevoelige gegevens delen in de Cloud.

De grote toename is waarschijnlijk deels te wijten aan nieuwe verplichte rapportageregels, onder andere van de US Security Exchange Commission (SEC). Omdat meer organisaties overtredingen moeten melden, heeft het rapport meer gegevens over dit onderwerp. Waarschijnlijk was het aantal datalekken eerder ook al op dit niveau, alleen wordt het nu meer zichtbaar. Om dit probleem aan te pakken, is het advies om processen en beveiliging zo eenvoudig mogelijk te maken. Hoe eenvoudiger het juiste, veilige gedrag is, hoe groter dat gedrag zullen vertonen en dat ze processen op de juiste manier uitvoeren

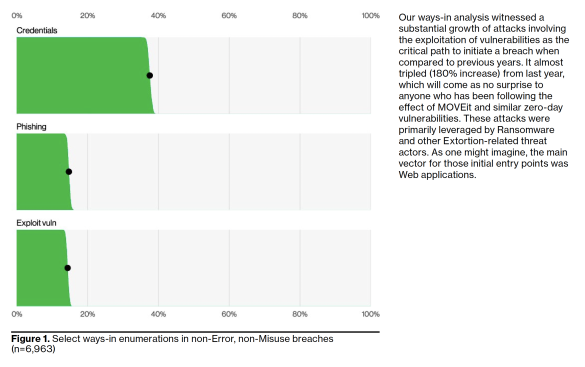

In figuur 1 de top drie manieren waarop cyberbedreigers organisaties binnendringen: Credentials, Phishing en misbruik van kwetsbaarheden. Dit zijn dezelfde bevindingen van de afgelopen vier jaar. Het Phishing percentage leek veel lager dan Credential / Account takeover. Een groot percentage van het stelen van referenties gebeurt met phishing, maar VZ DBIR-team kan vaak niet bewijzen hoe cybercriminelen aan de referenties zijn gekomen.

Kortom, dit is de top drie van risico’s waar je je vanuit de menselijke factor het beste op kunt richten:

Meer dan 40% van de succesvolle social engineering-aanvallen waren BEC (Business Email Compromise) / CEO Fraud imposter-aanvallen (wat VZ DBIR Pretexting noemt - Afbeelding 34). Dit zijn phishing-e-mailaanvallen zonder schadelijke koppeling of geïnfecteerde e-mailbijlage. In plaats daarvan proberen ze mensen te verleiden tot het goedkeuren van facturen, doen van betalingen of het wijzigen van bankrekeninggegevens. Deze aanvallen zijn financieel gemotiveerd en gericht op zo snel mogelijk geld binnen halen.

Opvallend is dat er redelijk veel nieuwsberichten zijn over ransomware aanvallen, terwijl er weinig berichten over CEO fraude in de media verschijnen. Dit heeft mogelijk te maken met de impact op de eindgebruikers, waarbij bij grote ransomware aanvallen breed gecommuniceerd wordt, terwijl CEO fraude meestal niet tot nieuwsberichten leidt.

BEC / CEO Fraude e-mails zijn vaak moeilijk te detecteren door geautomatiseerde beveiligingstools of mensen, omdat deze e-mails vaak zeer specifiek zijn en veel minder indicatoren in de e-mail hebben dan generieke phishing emails. Bovendien kunnen aanvallers met kunstmatige intelligentie sneller op maat gemaakte aanvallen maken in bijna elke taal, waardoor er ook meer van dit soort aanvallen zijn. Daarom is het belangrijk dat werknemers zich strikt houden aan de processen en het beleid voor het goedkeuren, factureren, overmaken van geld of wijzigen van bankrekeningen.

Hoewel het verlies van een apparaat zoals een laptop, telefoon of tablet niet als een groot risico wordt gezien, is er toch iets interessants over te vinden in de rapportage.

Het is veel waarschijnlijker dat je een mobiel apparaat verliest of dat het wordt gestolen dan dat het wordt gehackt. Het is eigenlijk heel moeilijk om een actief gepatcht en onderhouden mobiel apparaat te hacken. In afbeelding 54 zien we een fascinerende statistiek - de kans dat je een apparaat verliest is veel groter dan dat het wordt gestolen. Dus als het op fysieke beveiliging aankomt, is het niet de dief waar we ons zorgen over moeten maken, maar hoe medewerkers met apparaten omgaan. Daarom zijn controles zoals schermvergrendeling, versleuteling en tracking/wipen op afstand zo belangrijk.

In de educatieve dienstverlening is eerst de menselijke fout eruit gefilterd. Wat er over blijft is een top drie van acties voor malware:

57% - Backdoor

56% - Exploit vunlnerabilities

50% - Extortion

De onderzoekers wijden dit aan het exploiten van file transfer software MOVEit en wijdverbreide gebruik van MOVEit in deze sector. Dit onderstreept het belang dat ingekochte software ook aan security eisen voldoet.

De motieven van cybercriminelen zijn in 98% gericht op financieel gewin en in 2% gericht op kennisveiligheid (industriele spionage)

De indeling van dit deel bundelt drie soorten diensten bij onder andere commerciële bedrijven, terwijl we bij de leden van SURF het hoofdzakelijk hebben over onderzoek bij publieke instellingen. De belangrijkste aanvalmethodes waren ransomware met 24% en BEC met 20%.

In 34% van de incidenten worden credentials buitgemaakt. Dit onderstreept het belang van MFA en veilig wachtwoordgedrag. De motieven van actoren zijn 95% financieel en 6% kennisveiligheid (industriele spionage). Er zit hier blijkbaar wat overlap of een afrondingsverschil, om het totaal op 101% te brengen

Er komt steeds meer zichtbaarheid in security incidenten en datalekken doordat er meer vastgelegd en gedeeld wordt. Het percentage van 68% voor incidenten waarbij de menselijke factor een rol speelde kun je gebruiken als onderbouwing om meer aandacht te besteden aan awareness en training in jouw instelling.

De drie belangrijkste onderdelen die de onderzoekers noemen om je cyberweerbaarheid te verhogen zijn:

In de educatieve sector hangt een groot aantal incidenten samen met backdoor en vulnerabilities. Het blijft daarom belangrijk om vulnerabilitymanagement en patchmanagement op orde te hebben.

Voor de onderzoekssector is te zien dat de spionage als motivatie van cybercriminelen 3x zo hoog is. Kennisveiligheid blijft daarmee een actueel thema voor onderzoeksinstellingen.

Ik ben Product Manager van Cybersave Yourself, de awareness toolkit voor… Meer over Rosanne Pouw

0 Praat mee