Gijs Rijnders

Gijs werkt met diepgaande kennis over malware en detectie aan innovatie op… Meer over Gijs Rijnders

SURF biedt haar aangesloten instellingen veel verschillende diensten aan en samenwerken met elkaar staat hoog in het vaandel. Een van de gebieden waarop samenwerken onveranderd belangrijk blijft is informatiebeveiliging. Datalekken en ransomware-aanvallen kunnen ons allemaal raken, en we proberen ze buiten de deur te houden. Daarom blijven we innoveren om cybercriminelen voor te blijven.

Actief monitoren van het netwerk op verdachte activiteit is een belangrijke informatiebeveiligingsmaatregel om de verscheidenheid aan cybercriminelen te weren. Daarvoor kun je bij SURF terecht door SURFsoc af te nemen. Hierdoor worden belangrijke assets in je netwerk 24/7 gemonitord door een ervaren derde partij. Maar SURFsoc is geen one-size-fits-all. De casussen waarvoor monitoring mogelijk is zijn bijvoorbeeld niet voor iedereen van toepassing. Daarnaast heeft niet elke instelling 24/7 beschikbaarheid of het budget voor informatiebeveiliging is voor SURFsoc niet toereikend.

Daarom zijn we op zoek gegaan naar een variatie op SURFsoc die toegevoegde waarde biedt voor de informatieveiligheid van instellingen én tegelijkertijd laagdrempeliger is. De oplossing ligt volgens ons in samenwerken met reeds bestaande diensten of diensten die in ontwikkeling zijn. En aan een dergelijke oplossing wordt momenteel hard gewerkt.

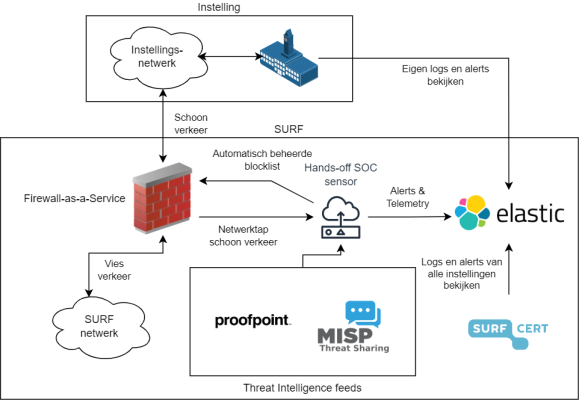

Hoe kunnen we op een laagdrempelige en beheersvriendelijke manier toegevoegde waarde bieden aan de informatieveiligheid van instellingen? Het antwoord op deze vraag hebben we gevonden in wat we tijdens de pilot-fase Hands-off SOC noemen. Dit is een beveiligingsoplossing die voort bouwt op de bestaande dienst SURF Firewall-as-a-Service (FWaaS). Daarnaast werken we aan integratie met Campus Network-as-a-Service (CNaaS), een dienst waar in Zweden al ervaring mee is opgedaan en waar we nu in Nederland ook naar kijken of dit wenselijk en haalbaar is.

Een belangrijk uitgangspunt van het Hands-off SOC is dat instellingen geen beheerlast hebben. Als instelling neem je een combinatie van dienstverleningen af waar de extra beveiligingsmaatregelen automatisch bij in zitten. Verder hoef je niets te doen tot er een incident wordt gemeld, net zoals dit bij SURFsoc werkt. Het Hands-off SOC heeft de mogelijkheid om netwerkverkeer voor IP-adressen in meldingen met hoge urgentie door de firewall te laten blokkeren. Handig ingeval het even niet uitkomt om te reageren op het moment dat er iets voorvalt.

Het Hands-off SOC is gebaseerd op een netwerksensor die op basis van gedefinieerde detectieregels het verkeer tussen SURFfirewall en het instellingsnetwerk analyseert. De sensor kijkt dus alleen nog naar het verkeer wat de firewall door heeft gelaten en daarmee verdwijnt er veel ruis. Daarnaast heeft de sensor ook een feedback-loop met de firewall. Op het moment dat er een melding gegenereerd wordt met hoge urgentie, zoals een client die verbinding maakt met een bekende command & control-server (CnC), wordt het IP-adres van deze server tijdelijk op de blocklist gezet. De firewall haalt elke minuut deze blocklist op en zorgt ervoor dat al het verkeer van en naar dit IP-adres geblokkeerd wordt. In de toekomst zal SURFfirewall een nieuwe feature krijgen waardoor de firewall sneller kan anticiperen op urgente meldingen en de tijd tussen het detecteren en blokkeren kleiner wordt. Uiteraard ondersteunt het Hands-off SOC ook IPv6.

De meldingen van de sensoren worden, samen met informatie over het gedrag van de sensor, opgeslagen in een SIEM. Dit SIEM is gebaseerd op software van Elastic en wordt beheerd door SURFcert. Zij hebben toegang tot de data van alle instellingen die Hands-off SOC gebruiken, en de instellingen kunnen alleen de eigen data inzien. Op dit moment gebruiken we de commerciële detectieregels van Emerging Threats en uit het MISP platform van SURFcert.

Alle componenten in het Hands-off SOC worden door SURF beheerd. Voorwaardelijk is wel dat de instelling de dienst SURFfirewall afneemt alvorens Hands-off SOC te activeren. Het Hands-off SOC zal zaken via SURFfirewall laten blokkeren en daar melding van maken. Vervolgens is het de taak van de instelling om te onderzoeken wat de oorzaak van het ingrijpen was en gepaste actie te ondernemen. Bijvoorbeeld door erop toe te zien dat betreffende host opgeschoond wordt of dat accounts gereset worden.

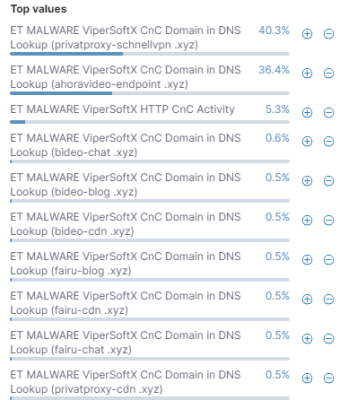

We hebben een aantal instellingen die SURFfirewall afnemen bereid gevonden om ons te helpen het Hands-off SOC in de praktijk te testen. Zij doen mee aan een pilot waarin we hun instellingsnetwerk monitoren met een netwerksensor. Deze pilot loopt al zes weken, en we hebben al interessante resultaten. Het Hands-off SOC heeft namelijk verdachte activiteit waargenomen die vrijwel zeker duidt op een malware-infectie. Onderstaande afbeelding laat de meldingen zien die door de sensor gegenereerd zijn.

Tijdens de eerste week van de pilot viel het ons op dat een systeem vijftig domeinnamen opvroeg. Dit zijn de meldingen beginnend met “ET MALWARE ViperSoftX CnC Domain in DNS Lookup”. ViperSoftX is een bekende infostealer, een type malware wat op een geïnfecteerd systeem informatie zoals inlog- en bankgegevens steelt en naar zijn eigenaar stuurt. Recente nieuwe activiteit van deze malware is dat hij zelfs gevoelige informatie uit plaatjes kan halen.

Uit verder onderzoek op Virustotal bleek dat er malware-samples zijn die exact deze vijftig domeinnamen opvragen. Iemand kan natuurlijk met onderzoek bezig zijn geweest en deze domeinen hebben opgevraagd. Wat we echter vervolgens ook zagen is een serie meldingen met beschrijving: “ET MALWARE ViperSoftX HTTP CnC Activity”. Deze detectie duidt erop dat:

De kans dat iemand per ongeluk deze serie detectieregels af laat gaan is erg klein, en daarom lijkt ons de kans groot dat het daadwerkelijk om een malware-infectie gaat. De meldingen kwamen wekelijks terug op een à twee dagen per week.

Interessant om te benoemen is dat de dienst SURFfirewall, naast het blokkeren van verkeer voor specifieke IP-adressen en poorten ook -indien zo geconfigureerd- zorgt dat de verbinding met de CnC-server wordt geblokkeerd op basis van domeinnamen. De SURFfirewall dienst is gebaseerd op een firewall van Fortinet, en de domeinnamen bijbehorend aan de ViperSoftX-malware staan ook op een blacklist van Fortinet. Hierdoor gaf de firewall automatisch het IP-adres 208.91.112.55 terug in plaats van het echte antwoord. Dat zorgt ervoor dat het geïnfecteerde systeem gepresenteerd wordt met onderstaande webpagina van Fortinet.

De malware-infectie verdwijnt hiermee uiteraard niet van het systeem, maar het zorgt er wel voor dat gevoelige informatie niet vanuit het instellingsnetwerk kan worden weggesluisd, en dat er ook geen nieuwe malware kan worden geïnstalleerd via deze infectie.

Tijdens de pilot hebben we verdachte activiteit gevonden die zonder het Hands-off SOC niet snel zou zijn opgevallen. Daarnaast biedt de opstelling de we gebruiken veel potentie om de dichtheid van monitoring uit te breiden. De sensor kijkt nu bijvoorbeeld alleen naar de perimeter van een instellingsnetwerk. Door ook op een andere plek in het netwerk te kijken ontstaat de mogelijkheid om bewegingen te detecteren van cybercriminelen die al binnen zitten. Door logging van een EDR te koppelen kun je activiteit op het netwerk soms beter duiden. Daarnaast zou het automatisch isoleren van geïnfecteerde systemen makkelijker worden met CNaaS en kunnen we het instellingsnetwerk zo configureren dat extra veiligheidsmaatregelen al zijn meegenomen.

De ontwikkeling en pilot van het Hands-off SOC zijn in volle gang. Heb je er vragen over? Neem dan contact op met SURFcert op cert@surfcert.nl.

Gijs werkt met diepgaande kennis over malware en detectie aan innovatie op… Meer over Gijs Rijnders

0 Praat mee