Peter Clijsters

Product manager in het Trust & Identity team voor SURFsecureID en eduID Meer over Peter Clijsters

In dit blog geef ik twee manieren hoe SURFsecureID en Azure MFA elkaar aanvullen en op elkaar aansluiten. Allereerst beschrijf ik hoe Azure MFA 2FA-middelen in SURFsecureID gebruikt kunnen worden, vervolgens laat ik zien hoe applicaties die gekoppeld zijn aan Azure AD gebruik kunnen maken van SURFsecureID.

SURFsecureID biedt instellingen de mogelijkheid toegang tot applicaties of diensten extra te beveiligen door tweefactorauthenticatie. SURFsecureID gebruikt open standaarden en kan zowel voor diensten gekoppeld aan SURFconext, voor diensten binnen je instelling en diensten die niet aan SURFconext gekoppeld zijn. Daarbij zorgt SURFsecureID voor een hoog betrouwbaarheidsniveau van de gebruikersidentiteit en is alle data opgeslagen in Nederland.

In gesprekken met instellingen merken we dat er getwijfeld wordt tussen het inzetten van SURFsecureID of MS Azure Multi-Factor Authentication (MFA) voor het met 2-factor authenticatie (2FA) afschermen van applicaties. Wat we dan als voornaamste redenen horen is dat de instelling hun gebruikers maar van één 2FA-middel wil voorzien of dat er onzekerheid is over het gebruiken van SURFsecureID voor applicaties die gekoppeld zijn aan Azure AD.

Azure MFA en SURFsecureID ondersteunen elk verschillende typen 2FA-middelen. Voor gebruikers is het onhandig en verwarrend als zij verschillende 2FA-middelen naast elkaar moeten gebruiken. Bijvoorbeeld voor de ene applicatie de Microsoft Authenticator app en voor een andere applicatie de tiqr mobiele app.

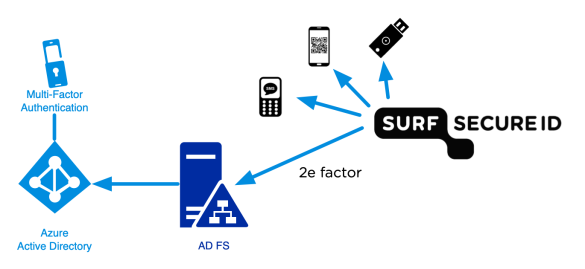

We gaan het echter mogelijk maken dat een instelling zowel Azure MFA als SURFsecureID kan gebruiken, terwijl de gebruiker maar één 2FA-middel hoeft te gebruiken. Als een gebruiker één van de Azure MFA middelen gebruikt (bijvoorbeeld de MS Authenticator app), kan hij dit middel ook in SURFsecureID registreren. Zo heeft de gebruiker maar één 2FA-middel en kan hij dit gebruiken voor diensten die Azure MFA of SURFsecureID gebruiken. En de diensten die via SURFsecureID zijn gekoppeld kunnen blijven vertrouwen op het hoog betrouwbaarheidsniveau van de gebruikersidentiteiten.

Om deze setup te kunnen laten werken is het nodig dat de instelling een eigen AD FS heeft die gekoppeld is met het Azure AD.

Het ondersteunen van Azure MFA als 2FA-middel in SURFsecureID is onderzocht en praktisch getoetst in samenwerking met 2AT. We gaan nu starten met de ontwikkeling en willen dit vervolgens in een pilot situatie toetsen. Daarna zal dit in productie genomen kunnen worden. Wil je mee doen met de pilot, meldt je dan bij mij!

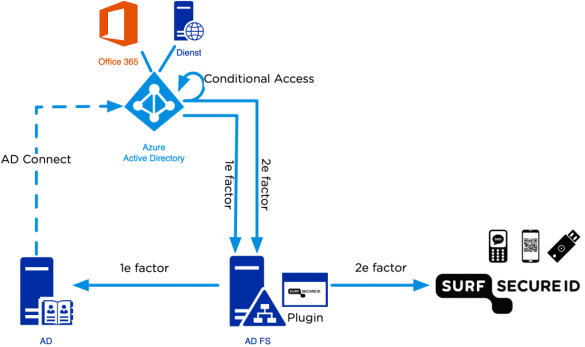

Een instelling die applicaties op Azure AD heeft aangesloten kan deze nu al extra beveiligen met SURFsecureID. Er kan daarvoor gebruik gemaakt worden van de Conditional Access policies in Azure AD. Hiermee kan de instelling bepalen onder welke voorwaarden de gebruiker SURFsecureID moet gebruiken als 2e factor, bijvoorbeeld afhankelijk van de applicatie, groepslidmaatschap, locatie of berekend risico door Azure AD Identity Protection.

Deze integratie tussen Azure AD en SURFsecureID is nu al mogelijk. Hiervoor moet er gebruik gemaakt worden van een ADFS server die login verzoeken afhandelt. Met andere woorden, Azure AD moet als een gefedereerd domein geconfigureerd zijn. De werking is nu als volgt:

Zie het rapport van 2AT met meer details over hoe bovenstaande precies geconfigureerd moet worden.

Product manager in het Trust & Identity team voor SURFsecureID en eduID Meer over Peter Clijsters

Dit artikel heeft 3 reacties

Als lid van SURF Communities kun je in gesprek gaan met andere leden. Deel jouw eigen ervaringen, vertel iets vanuit je vakgebied of stel vragen.

Een update: ondertussen is de pilot met Azure MFA als middel voor SURFsecureID gestart. Instellingen kunnen zich hiervoor aanmelden. Meer informatie over de werking en benodigde configuratie is hier te vinden: https://wiki.surfnet.nl/display/SsID/Azure+MFA+als+authenticatiemiddel

Nog een update; om Azure MFA als middel in SURFsecureID te kunnen registreren is het niet meer nodig dat een instelling een ADFS heeft. De koppeling vanuit SURFsecureID kan ook rechtstreeks naar Azure AD.

Dag Peter, hoe moet je je aanmelden voor de Teamsomgeving van SURF als je een nieuwe telefoon hebt en voor het eerst weer SURF Teamsomgeving wil activeren? Nu moet ik alles oplossen door mezelf een SMS code te sturen. Nogal omslachtig is dat. Ik hoor graag van jullie.

3 Praat mee